Willkommen auf leibling.de

Hier findet sie Informationen bezüglich IT Sicherheit sowie Tipps und Tricks rund um die IT. Weiterhin können sie in unserem Bautagebuch den Status der Sanierung unseres Hauses verfolgen.

Bautagebuch

Juni 2020 haben wir ein Haus in Leverkusen gekauft – welches wir nun umfangreich Sanieren. Es bleibt kaum ein Stein auf dem anderen.

WeiterlesenIT Archiv

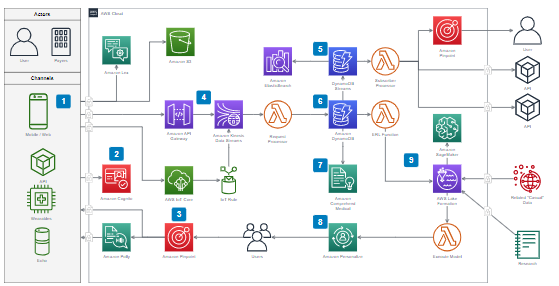

Informationen, Dokumentationen und Gedanken rund um das Thema IT, die mir oft auch als Gedankenstütze fungieren. Vielleicht helfen Sie euch auch weiter.

WeiterlesenIT Sicherheit

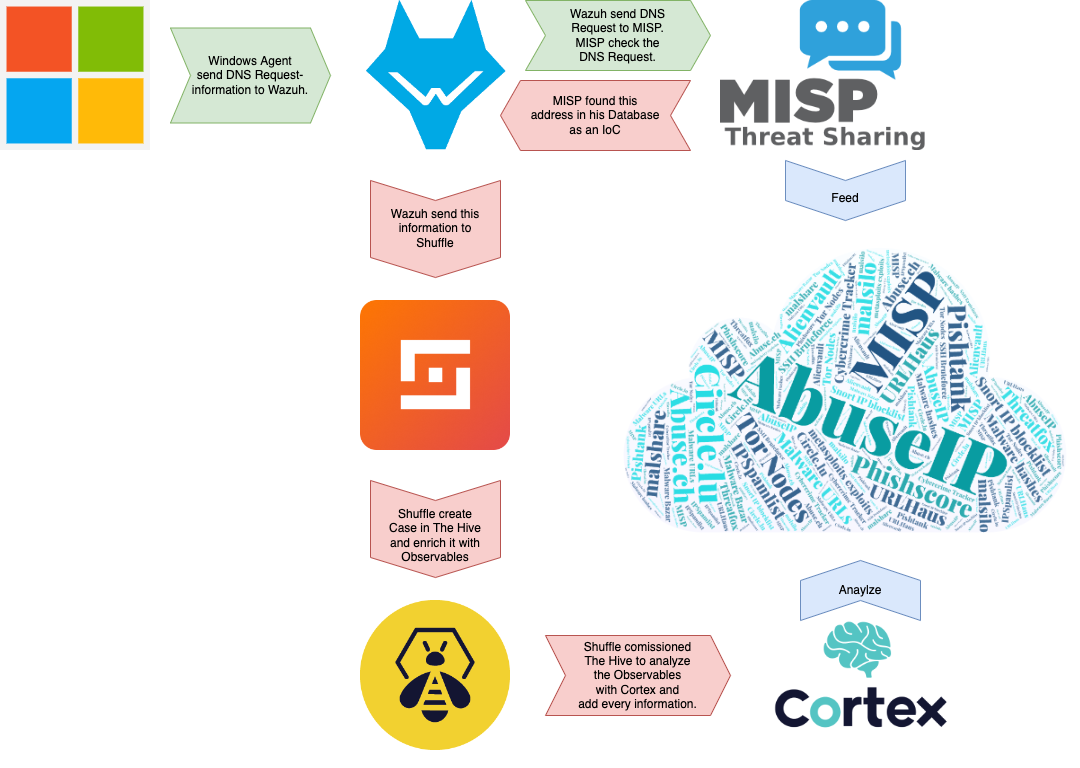

Erstellen Sie sich mit freien oder Open Source mitteln ihr eigenes Security Operation Center (SOC). Erfahren sie wie man ein sicheres Netzwerk erstellt und auf Basis vom virtuellen Servern eine Sicherheitsinfrastruktur aufbaut, welches ihr Netzwerk oder gar ihre Unternehmung schützt.

Weiterlesen

IT Blog

Hier finden sie jede Menge Tipps und Tricks rund um die IT. Weiterhin finden sie hier auch kostenlose Software für Client und Server sowie einige Beispielsysteme selbstgebauter Server, Clients, Firewall, Mediacenterrechner usw.

WeiterlesenBautagebuch

Hier ein paar Einblicke in die Sanierung.

Fassadensanierung

Die alte Fassade enthielt Asbest und musste Umfangreich saniert werden, dazu wurde sie dann Energetisch aufgewertet.

Badsanierung

Das alte Bad war zu klein, somit wurden aus zwei Zimmer ein großes Bad gemacht mit begehbarer Dusche und freistehender Badewanne.

Neue Küche

Die Ursprüngliche Küche war zu klein, deswegen wurde diese kurzerhand in einen anderen Raum verlegt welcher direkt an das Wohnzimmer angrenzt.

Wer steckt hinter leibling.de: