Heute bin ich über einen interessanten Artikel gestolpert bei networkguy.de. Dort wird OWA (Outlook Web Access bzw. Outlook Web App) und ECP (Exchange Control Panel) mit einer 2FA (2 Factor Authentification) bzw. OTP (One Time Password) geschützt.

Dies wird mit der Sophos UTM Firewall realisiert, da ich diese in der Homeversion einsetze stehen auch mir diese Optionen dafür offen.

Dafür wird in der Lizensiert die WAF (Web Application Firewall) benötigt.

Die Konfiguration stellt sich in 3 Schritten dar:

- Umstellen der Sicherheit vom IIS (Internet Information Services) auf Basic und neustarten des Dienstes

- Erstellen der WAF Regeln in der Sophos

- Aktivieren der OTP Option in der Sophos

Umstellen der Sicherheit:

- Melden Sie sich auf dem Exchange Server an

- Öffnen Sie den Internetinformationsdienste Manager

- Gehen Sie links im Verzeichnisbaum auf SERVERNAME > Sites > Default Web Site > rechts auf Authentifizierung

- Wählen Sie bei Standardauthentifizierung auf Aktiviert

- Gehen Sie auf Start > Ausführen > und geben Sie iisreset gefolgt von einem Enter ein

Nun kommt der 2. Teil, Erstellen der WAF Regeln:

- Da die Grundkonfiguration der WAF/Exchange-anbindung umfangreicher ist, verweise ich hier auf die Anleitung von networkguy.de – dort ist es geschildert: https://networkguy.de/?p=998

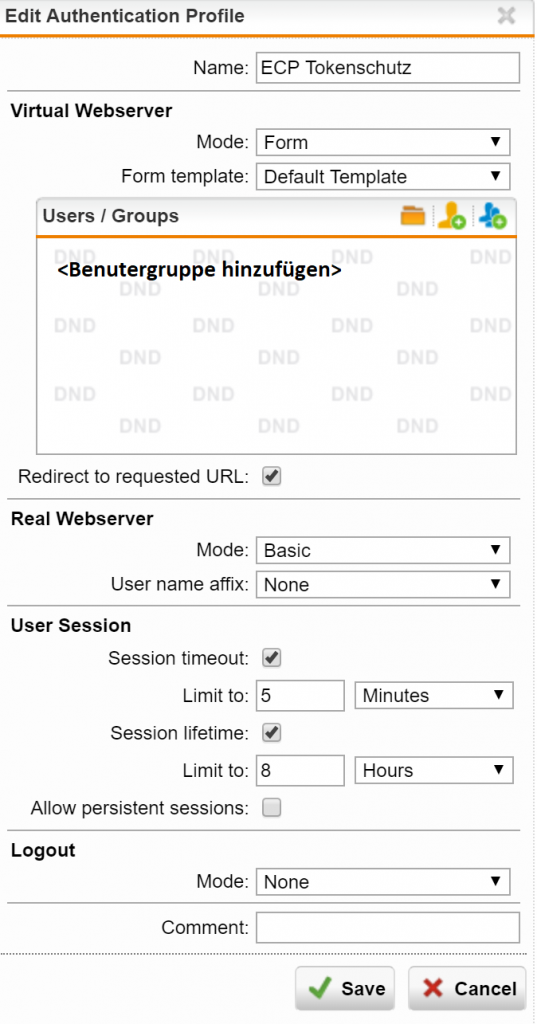

- Weiter geht es nun nach Webserver Protection > Reverse Authentification > Profiles > Neues Profil erstellen wie folgt:

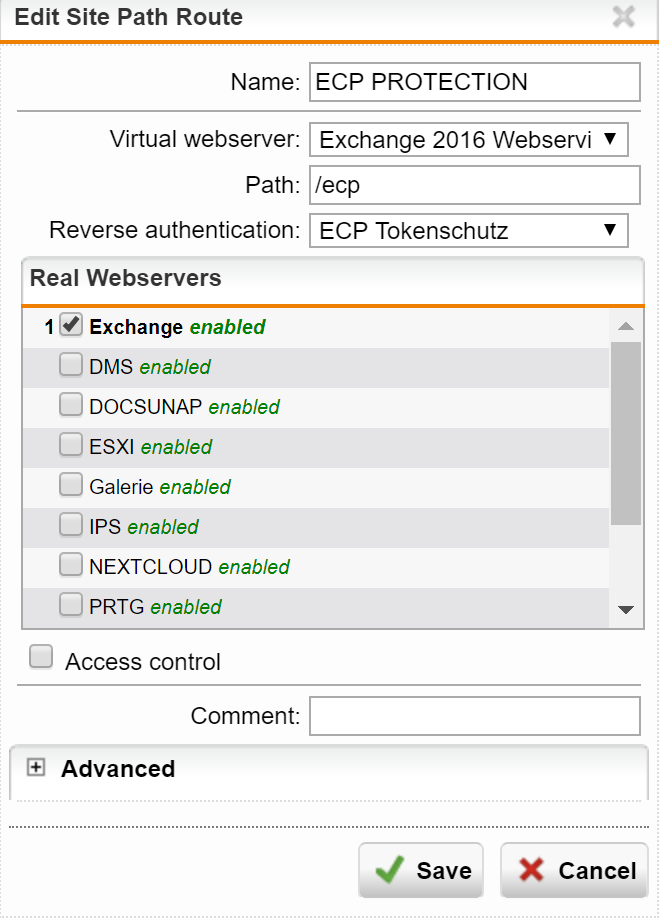

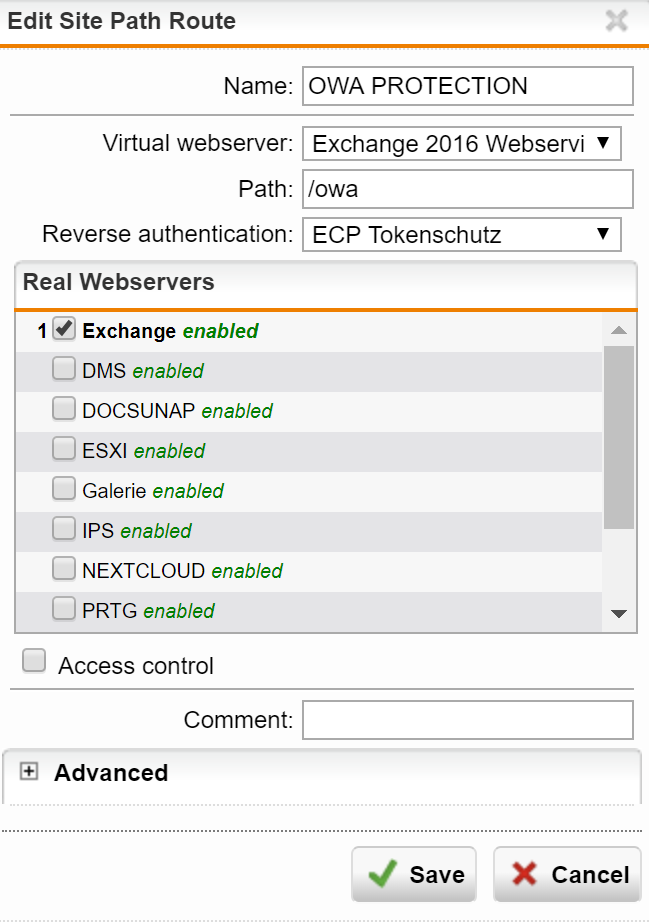

- Jetzt diesem Profil noch 2 Regeln erstellen unter Webserver Protection > Web Application Firewall > Site Path Routing > wie folgt:

Anschließend nun der 3. Teil:

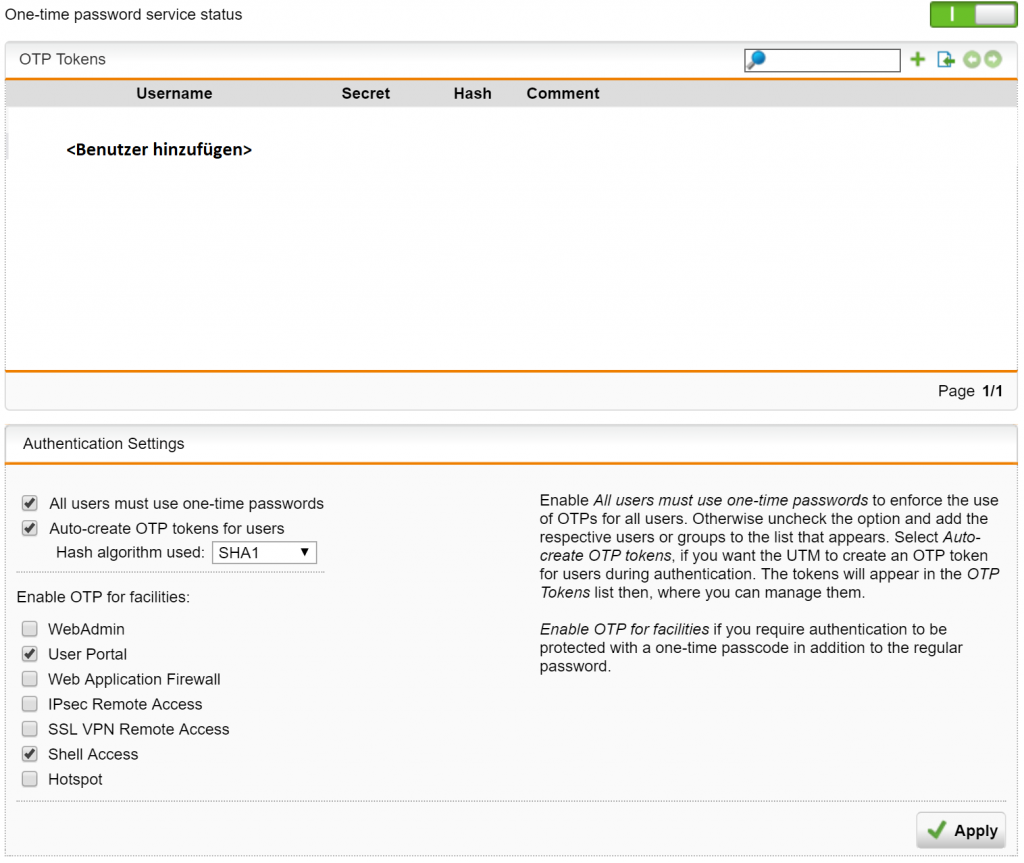

- Dazu unter Definitions & Users > Authentification Services > Ine-Time Password > One-Password Service Status aktivieren und wie folgt einrichten:

Anschließend können sich die User im Userportal dann die App einrichten und OWA bzw. ECP gesichert nutzen. Dazu im Userportel anmelden mit den Anmeldedaten, dann mit der Sophos oder Google Authentificator App den QR Code kopieren.

Dann auf Fortsetzen, beim erneuten Anmelden dann jedoch hinten an dem Passwort noch den Code aus der Authentificator App einfach anhängen (sonst landet man wieder beim QR Code).

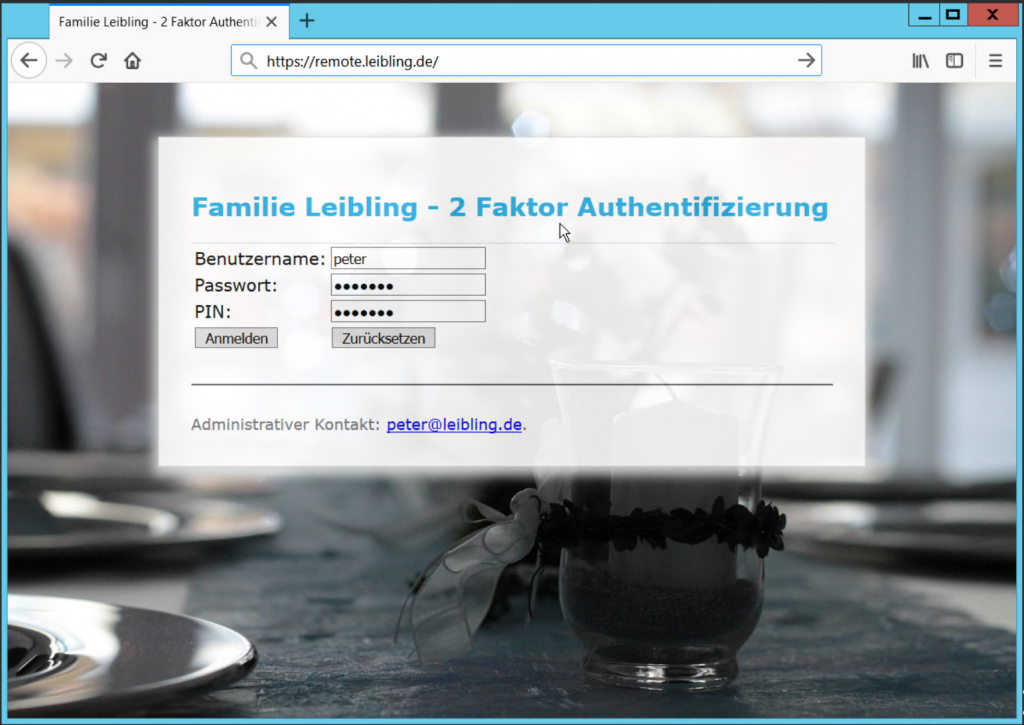

Alternativ kann man sich ein Template einrichten, wo man das eigene Design und auch andere Felder – bei mir habe ich Passwort und PIN in eigene Felder gepackt:

Weiterhin muss im ECP noch unter Server > Virtuelle Verzeichnisse > einmal unter OWA und einmal unter ECP Doppelklick > Authentifizierung > Mindestens ein Standardauthentifizierungsverfahren verwenden > Standardauthentifizierung auswählen.

Anschließend mit iisreset den Webserver neustarten.

Nun ist alles eingerichtet und erfolgreich getestet – jetzt können Sie sich am OWA oder ECP anmelden.

Weitere Links:

- Originalartikel auf Networkguy.de: https://networkguy.de/?p=996

- WAF Artikel auf networkguy.de: https://networkguy.de/?p=998

- WAF Artikel auf Frankysweb.de: https://www.frankysweb.de/sophos-utm-9-4-waf-und-exchange-2016/

- OTP mit weiterer Adresse für Exchange (unterschiedliche Konfiguration): https://deer-it.de/sophos-utm-one-time-password-2-faktor-auth-exchange-owa-und-ecp/

Hinweis: Sichern Sie vorher unbedingt ihre Server, mindestens jedoch ein Backup der Sophos runterladen und beim IIS die Metabase sichern – besser sind jedoch Vollbackups. Achten Sie auch darauf, das wenn sie 2FA oder OTP denn Zugriff zum Webadmin beschränken, in gewissen Situationen keinen Zugriff mehr haben wenn die App oder das Gerät verloren geht!!

Update 11.,03.2021:

Bedingt durch die Hafnium Angriffe auf Exchange Systeme wurde ich die letzten Tage vermehr danach gefragt wie ich den Token in ein eigenes Feld bekomme – da normalerweise einfach nur der Token vom 2FA an das Passwort gehangen wird, jedoch wird oft dies vergessen (davon schließe ich mich nicht aus).

Ich habe einfach zwei HTML Eingabefelder erstellt und hänge die nachher per Javascript als Passwort zusammen.

Als Vorlage stelle ich mal zwei Beispiele zur Verfügung: